Security Defaults in Azure AD oder Azure AD Conditional Access

Begleiten Sie uns bei diesem kurzen Vergleich zwischen Security Defaults in Azure AD und Azure AD Conditional Access. Wir zeigen Ihnen grob den Funktionsumfang von Security Defaults und Conditional Access auf.

Beim Einsatz von Microsoft 365 ist der Funktionsumfang lediglich durch die Größe des Portemonnaies limitiert. Dies gilt auch für die Namensgeber dieses Blogeintrags.

Security Defaults in Azure AD ist in jedem Microsoft Tenant als Basis Feature verfügbar. Für die Nutzung von Conditional Access muss mindestens eine Azure AD Premium P1 Lizenz im Tenant verfügbar sein (Stand August 2022).

Security Defaults in Azure AD Conditional Access

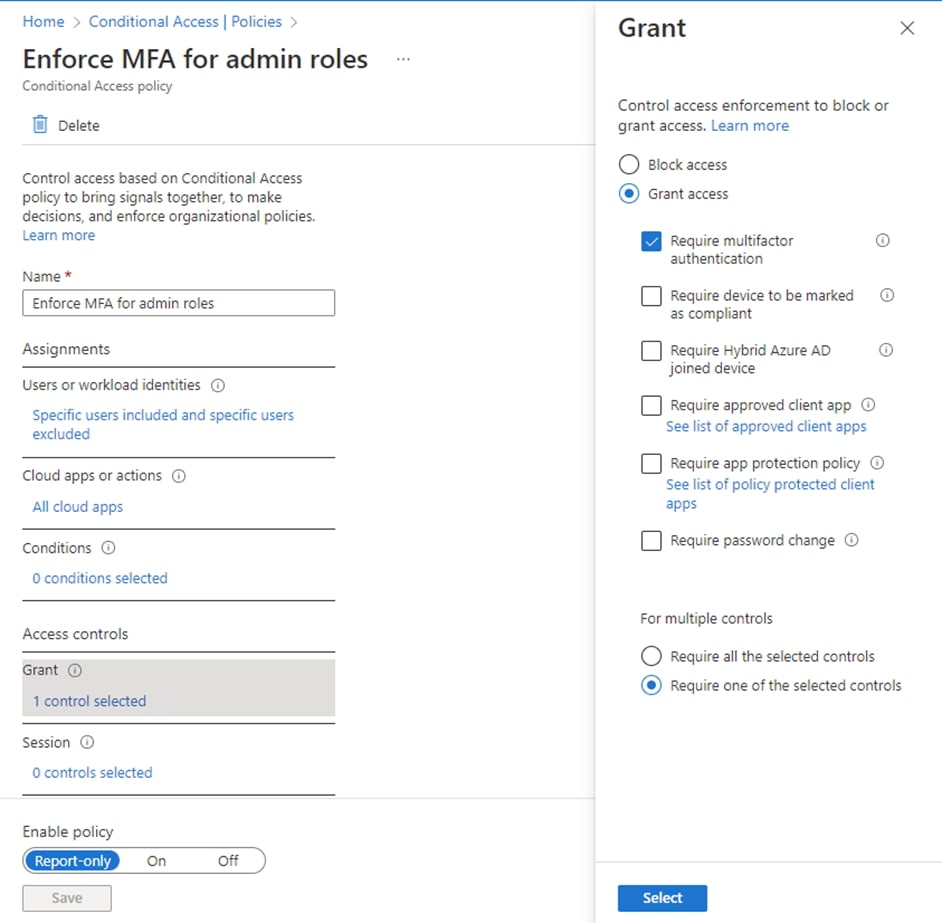

Conditional Access erlaubt, Signale gezielt zusammenzuführen, um Entscheidungen zu treffen und Bedingungen an den Zugriff zu knüpfen oder den Zugriff sogar zu blockieren. Beim Anlegen einer Conditional Access Policy stellt man schnell fest, wie fein die Signale abgesteckt werden können.

Abbildung 1: Conditional Access Policy Beispiel (Demo Tenant)

Der Break Glas Administrator wird exkludiert, um im Notfall den Zugriff auf den Microsoft Tenant zu gewährleisten. Empfehlung für diesen Account ist ein starkes Passwort, welches sicher verwahrt werden muss. Die Verwendung des Accounts erfolgt ausschließlich im Notfall.

Security Defaults in Azure AD

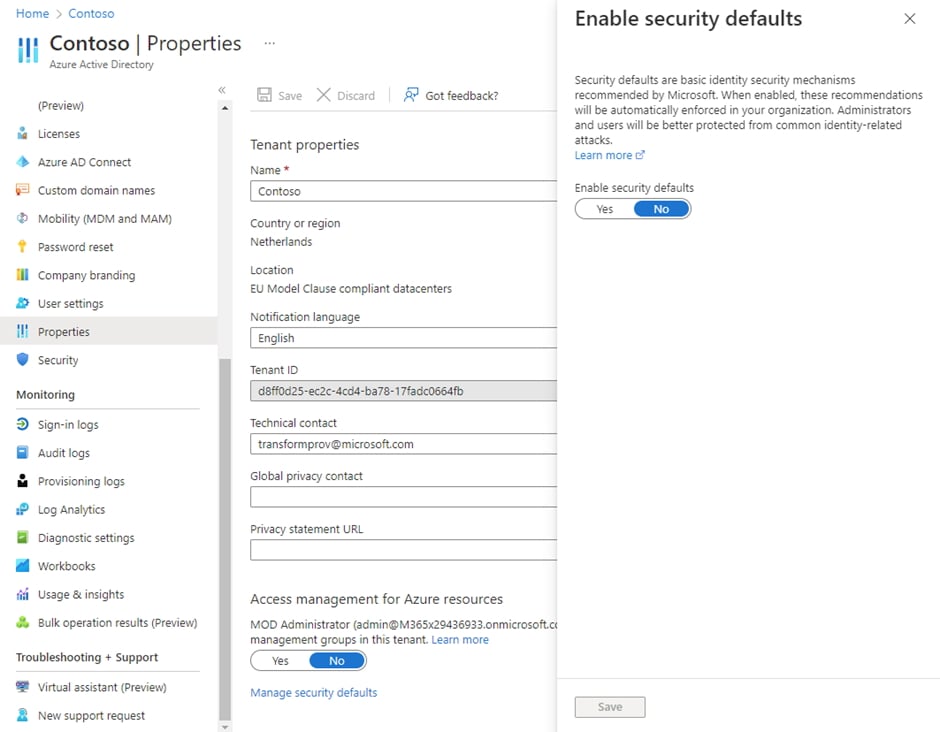

Im Vergleich ist das Aktivieren von Security Defaults in Azure AD ein Kinderspiel. Die Option befindet sich im Azure Active Directory unter Properties > Manage Security Defaults > Enable Security defaults. Übrigens lassen sich Security Defaults in Azure AD nicht aktivieren, wenn bereits Conditional Access Policies im Tenant angelegt wurden. Mit der Aktivierung startet ein 14-tägiger Zeitraum, in dem die Benutzer- und Administrator-Accounts die Multi-Faktor-Authentifizierung registrieren müssen.

Abbildung 2: Aktivieren von Security Defaults in Azure AD

Insgesamt werden durch Security Defaults in Azure AD folgende Identitätsschutz-Funktionen aktiviert:

- Alle Benutzer müssen sich für die Azure AD Multi-Faktor-Authentifizierung registrieren.

- Verpflichtung der Administratoren zur Multi-Faktor-Authentifizierung.

- Bei Bedarf wird von den Benutzern eine Multi-Faktor-Authentifizierung verlangt.

- Blockieren von Legacy-Authentifizierungsprotokollen.

- Schutz von privilegierten Aktivitäten wie dem Zugriff auf das Azure-Portal.

In den letzten Jahren konnten wir mehrfach beobachten, dass Security Defaults für Microsoft Tenants aus dem Business Lizenzen Trial (https://www.aka.ms/office365signup) standardmäßig aktiviert war. Der Umfang dieser Funktionen ist nicht individuell konfigurierbar und stellt damit gegenüber Conditional Access einen klaren Nachteil dar.

tl;dr

Zusammengefasst bieten Security Defaults in Azure AD einen Basis-Schutz für die Identitäten eines Tenants. Leider sind die Mechanismen nicht individuell an die Bedürfnisse anpassbar. Wer den Bedarf hat, individuelle Zugriffszenarien zu behandeln, weitere Mechanismen zur Zugriffskontrolle (z.B. Compliant Device, Hybrid Joint Device usw.) verwenden möchte oder einen Break Glas Admin Account einsetzen möchte, sollte dann doch lieber auf Conditional Access setzen.

Haben Sie erste Fragen zu Conditional Access oder auch bereits Zugriffsszenarien im Kopf? Gerne beleuchten wir gemeinsam das Potenzial in Ihrer Organisation und unterstützen nicht nur bei der technischen Umsetzung, sondern begleiten diese auch im laufenden Betrieb.

Quellverweis:

Break Glas Admin - Security Emergency Access [docs.microsoft.com]

Azure AD Conditional Access [docs.microsoft.com]

Security Defaults in Azure AD [docs.microsoft.com]

.png?width=140&height=140&name=MicrosoftTeams-image%20(78).png)